Reentrancy Kavramının Tanımı ve Akıllı Kontratlarda Ortaya Çıkışı

Reentrancy attack, yani yeniden çağrı saldırısı, akıllı kontratlar üzerinde gerçekleştirilen en kritik güvenlik açıklarından biridir. Bu saldırı, bir kontratın dışarıya fon gönderirken kontrolü karşı tarafın kontratına devretmesi ve bu sırada henüz güncellenmemiş olan dahili değişkenlerin istismar edilmesiyle gerçekleşir. Yani saldırgan, fon çekme fonksiyonu tamamlanmadan önce aynı işlemi tekrar tekrar çağırarak kontratın bakiyesini boşaltabilir.

Bu kavram, Ethereum’un akıllı kontratlarının yaygınlaşmasıyla birlikte daha görünür hale gelmiştir. Merkeziyetsiz yapının sunduğu avantajların yanında, kod güvenliğinin zayıf olması durumunda zincir üstü saldırılar kaçınılmaz hale gelir. Reentrancy, özellikle fon yönetimi yapan kontratlarda staking, lending veya havuz sözleşmelerinde yüksek risk oluşturan bir açık olarak bilinir.

DAO Hack (2016): Reentrancy Saldırılarının Kripto Tarihindeki İlk Büyük Örneği

Reentrancy saldırılarının en bilinen örneği, 2016 yılında gerçekleşen ve Ethereum tarihine “DAO Hack” olarak geçen olaydır. “The DAO” isimli merkeziyetsiz yatırım fonunda bulunan 150 milyon doların üzerinde ETH, reentrancy açığı kullanılarak çalınmıştır. Saldırgan, fon çekme işlemi sırasında kontratın bakiyesini güncellemeden önce yinelenen çağrılar yaparak fonları defalarca çekebilmiştir.

Bu olay, Ethereum topluluğunda büyük bir kriz yaratmış ve zincir tarihinde ilk defa hard fork kararı alınarak saldırı sonrası çalınan fonların telafisi sağlanmıştır. Ancak aynı zamanda, reentrancy saldırılarının ne kadar tehlikeli olabileceğini ve akıllı kontrat güvenliğinin ne derece hayati olduğunu gözler önüne sermiştir. Bugün bile DAO hack, kripto dünyasında güvenlik denetimlerinin önemine dair en çok referans verilen vaka olarak kabul edilmektedir.

Saldırının Teknik Mantığı: Fon Çekiminde Yinelenen Çağrılar

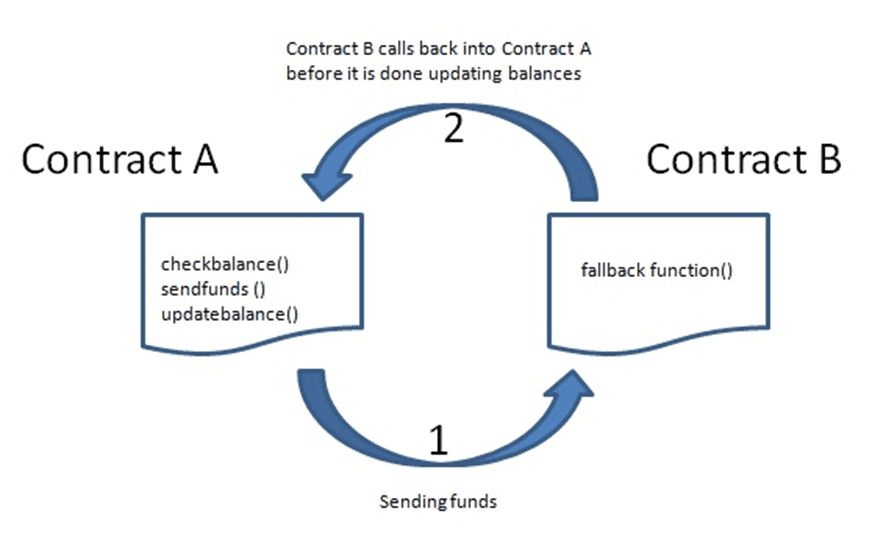

Reentrancy saldırısının temelinde, bir kontratın dışarıya ödeme yaparken kendi iç durumunu güncellemeden önce kontrolü dış kontrata devretmesi yatar. Örneğin, bir kullanıcı kontrattan fon çekmek istediğinde, kontrat öncelikle ödeme fonksiyonunu çağırır ve ardından bakiyeyi sıfırlamak için güncelleme yapar. Eğer bu süreç doğru sıralanmazsa, saldırganın kontratı ödeme sırasında tekrar fon çekim çağrısı yapabilir ve bakiye güncellenmeden defalarca ödeme alabilir.

Bu mekanizma, özellikle Solidity ile yazılmış eski sürüm kontratlarda daha sık görülmekteydi. Çünkü fon transferi sırasında kullanılan call fonksiyonu, kontrolü doğrudan alıcı kontrata devrediyordu. Bu da saldırganın aynı fonksiyonu zincirleme biçimde tetiklemesine olanak tanıyordu. Böylece saldırgan, kontratın iç mantığını manipüle ederek tüm bakiyeyi çekebiliyordu.

Solidity ve Ethereum Sanal Makinesi Üzerindeki Açıklardan Yararlanma

Reentrancy saldırılarının gerçekleşmesini mümkün kılan unsurlardan biri, Ethereum Sanal Makinesi (EVM) üzerinde kontratların birbirleriyle etkileşime girebilmesidir. Solidity’de kullanılan düşük seviyeli çağrı yöntemleri (call, delegatecall, send) kontratlar arası etkileşime izin verirken, güvenlik önlemleri alınmadığında saldırganlara kapı aralayabilir. Özellikle call fonksiyonunun hata durumunda revert etmemesi, saldırıların daha kolay gerçekleşmesine sebep olmuştur.

Buna ek olarak, kontratların iç mantığında yapılan hatalar (örneğin bakiyeyi güncelleme işleminin ödeme işleminden sonra yapılması) saldırıyı kolaylaştırır. Bu nedenle Solidity geliştiricilerinin kod yazarken yalnızca işlevselliğe değil, güvenlik sıralamasına da dikkat etmesi gerekir. Reentrancy saldırılarının EVM üzerindeki doğrudan etkisi, akıllı kontrat geliştirme pratiğinde “önce durum güncellemesi, sonra etkileşim” kuralının kritik bir standart haline gelmesine yol açmıştır.

Reentrancy Saldırılarının DeFi Projelerine Verdiği Zararlar

DeFi projeleri, yüksek miktarda fonu akıllı kontratlar üzerinde yönettikleri için reentrancy saldırılarından en çok etkilenen alanlardan biridir. Özellikle borç verme protokolleri, yield farming platformları ve likidite havuzları, fonların kullanıcılar arasında sürekli transfer edildiği yapılardır. Bu tür platformlarda reentrancy açığı bulunan bir kontrat, saldırganın kısa sürede milyonlarca dolarlık varlığı boşaltmasına olanak tanıyabilir.

Son yıllarda yaşanan birçok DeFi saldırısı, doğrudan veya dolaylı olarak reentrancy açıklarıyla ilişkilendirilmiştir. Örneğin, bir protokolün fon çekme fonksiyonu hatalı tasarlandığında, saldırgan bu açığı flash loan gibi başka tekniklerle birleştirerek çok daha büyük çaplı zararlar verebilir. Bu durum, DeFi’de güvenlik açıklarının zincirleme etkilerini gösteren önemli bir örnek niteliğindedir.

Önleme Yöntemleri: Checks-Effects-Interactions ve Reentrancy Guard Kullanımı

Reentrancy saldırılarını önlemek için geliştirilen en bilinen yaklaşım, “Checks-Effects-Interactions” modelidir. Bu modelde, kontratın içindeki mantık üç adımda düzenlenir: önce koşullar kontrol edilir (checks), ardından iç durum güncellemeleri yapılır (effects) ve son olarak dış kontratlarla etkileşime girilir (interactions). Böylece bakiye güncellemeleri ödeme yapılmadan önce gerçekleştiği için saldırganın tekrar çağrı yapma şansı kalmaz.

Buna ek olarak, OpenZeppelin gibi kütüphanelerde bulunan Reentrancy Guard mekanizması da yaygın olarak kullanılmaktadır. Bu yöntem, fonksiyon çağrılarında “kilitleme” (mutex) mantığı kullanarak aynı fonksiyonun tekrar çağrılmasını engeller. Dolayısıyla bir kullanıcı ödeme çekerken aynı anda ikinci bir çağrı yapılamaz. Bu tür önlemler, Solidity geliştiricilerinin reentrancy saldırılarına karşı temel savunma araçları arasında yer alır ve DeFi projelerinde standart bir güvenlik pratiği haline gelmiştir.

Denetim (Audit) Süreçlerinde Reentrancy Testlerinin Önemi

Reentrancy saldırılarının geçmişte sebep olduğu büyük ölçekli kayıplar, audit süreçlerinde bu testlerin vazgeçilmez hale gelmesine yol açmıştır. Denetim firmaları, akıllı kontrat kodlarını inceleyerek fonksiyonlar arası çağrı zincirlerini analiz eder ve potansiyel yeniden giriş noktalarını tespit eder. Statik analiz araçları, otomatik güvenlik tarayıcıları ve manuel kod incelemeleri bu süreçte birlikte kullanılır. Amaç, yalnızca bilinen açıkları yakalamak değil, aynı zamanda yeni saldırı kombinasyonlarını da öngörmektir.

Reentrancy testlerinin audit raporlarında yer alması, yatırımcılar için kritik bir güven göstergesidir. Projenin denetimden geçmesi, kullanıcıların fonlarının korunacağına dair güveni artırırken, geliştiricilere de zayıf noktaları düzeltme fırsatı sunar. Bu nedenle reentrancy kontrolleri, audit süreçlerinde “yüksek öncelikli risk” kategorisinde değerlendirilmekte ve eksikliği yatırımcı güvenini doğrudan etkilemektedir.

Gelecek Perspektifi: Akıllı Kontrat Güvenliği ve Yeni Standartlar

Akıllı kontrat güvenliğinin geleceğinde reentrancy saldırılarına karşı daha gelişmiş önlemler alınması beklenmektedir. Solidity sürümlerinde yapılan güncellemeler, düşük seviyeli çağrı yöntemlerinin daha güvenli alternatiflerle değiştirilmesini hedeflemektedir. Ayrıca, standart güvenlik kütüphanelerinin yaygınlaşması, geliştiricilerin temel hataları en aza indirmesine yardımcı olacaktır.

Bunun yanı sıra, formel doğrulama yöntemleri ve otomatik güvenlik protokollerinin kullanılmasıyla akıllı kontratların daha sistematik bir şekilde test edilmesi mümkün hale gelecektir. Regülasyonların da etkisiyle, büyük ölçekli projelerde zorunlu güvenlik standartları getirilmesi gündeme gelebilir. Böylece reentrancy gibi köklü saldırı yöntemleri, zamanla daha nadir görülen ve önceden engellenebilen tehditler arasına girecektir. Bu süreç, hem DeFi ekosisteminin hem de genel blokzincir güvenliğinin sürdürülebilirliğini destekleyecektir.